一般的な環境では、インターネットとローカルネットワークの間にルーターやファイヤーウォールが設置されていると思いますのでそちらの設定を変更します。

設定方法はルーターやファイヤーウォールによって違いますので、基本的なところの説明だけします。

デフォルト設定では、SoftetherのVPNサーバーがクライアントからの接続を待つネットワークのポート(リスナー)は以下の5つになります。

TCP8888(デフォルト)

TCP 443

TCP 992

TCP 1194(OpenVPN用)

TCP 5555

基本どこか一カ所空いていれば通信は可能ですが、443とかは他で使用している可能性が高いので外します。

デフォルトは8888ですが今回は5555を使ってみましょう。

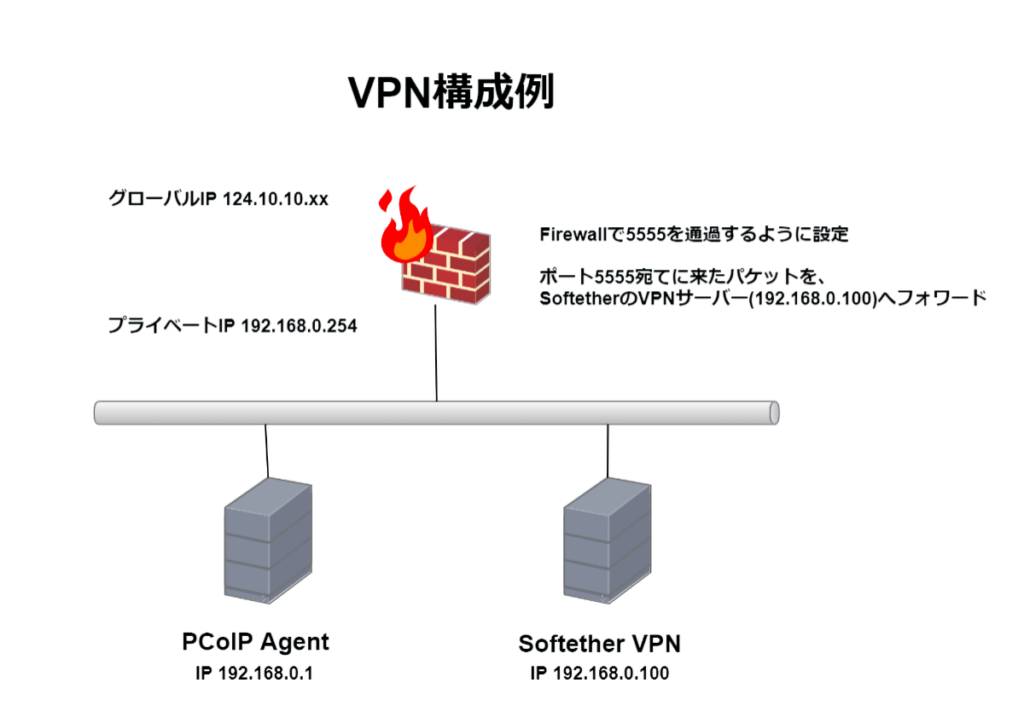

以下の様な構成のネットワークで説明します。ここで使うルーターはファイヤーウォールの機能も搭載している一般的なブロードバンドルーターとします。

VPNのクライアント、この場合は自宅のPCから接続するとしましょう。

VPNクライアントは、自宅のPCからルーターの外側のアドレス 124.10.10.xxのポート5555にアクセスします。

ファイヤーウォールは、許可したポートのパケットしかルーターに送りません。このままでは通信が出来ないので、フィイヤーウォールの5555のポートを開きます。

しかしこのままでは、VPNクライアントとルーターの通信は出来ますが、VPNクライアントはVPNサーバーのIPアドレスが分からないため通信が出来ません。

そこで、クライアントがVPNサーバーと通信するためには、ルータが受け取ったパケットを転送する必要があります。

前者がポートの開放、パケットフィルタ、後者がNAPT、静的IPマスカレードなどと呼ばれています。

お手持ちのルーターにこれらの設定をしてください。

さて、VPNサーバーとの接続が出来ればあとは、PCoIPクライアントからAgentの入ったPCに接続するだけです。

しかし、その前にもう一つやることがあります。

VPNをつないだだけの状態ですと、自宅PCからのパケットが全て社内のネットワークに転送されます。もし、自宅PCがウイルス等に感染していた場合、会社のPCにも感染する恐れがあります。

そこで、VPN経由で社内に通すパケットをPCoIPだけに絞る必要があります。

先ほどVPNサーバーと接続するためにファイヤーウォールに使用するポートを許可しましたが、VPNサーバーでも同じようなことが出来、PCoIP以外のポートを通信できないように設定できます。

設定は、サーバー側で行います。

アクセスリストの設定

Softehterではアクセスリストを使って通過するパケットを制限できます。

ファイヤウォールと似ていますが、若干考え方が違うのであり気をつけましょう。

通常、ファイヤウォールでフィルタを作成する場合、インバウンドかアウトバウンドを選んで、通過を許可するパケットなどを指定します。

ダイナミックパケットフィルタリングの場合、この設定だけで問題なく内部と外部の通信は出来ます。

しかし、Softetherにはインバウンド、アウトバウンドの考え方ではなく、送信元と宛先を起点にしたフィルタリングになります。

つまり、クライアントから来る特定パケットは通過させ、後は全て破棄すればいいという考え方で、設定をすると通信が出来なくなります。

送信元であるPCoIPソフトクライアントからAgent に対してパケットは通りますが、送信先が送信元となる帰りのパケットは全て破棄されてしまいます。

クライアントからAgentに対してパケットを送るときは

送信元 クライアント

宛先 Agent

になりますが、

Agentからクライアントにパケットを送るときは

送信元 Agent

宛先 クライアント

というようになります。

これらを踏まえてアクセスリストを設定していきます。

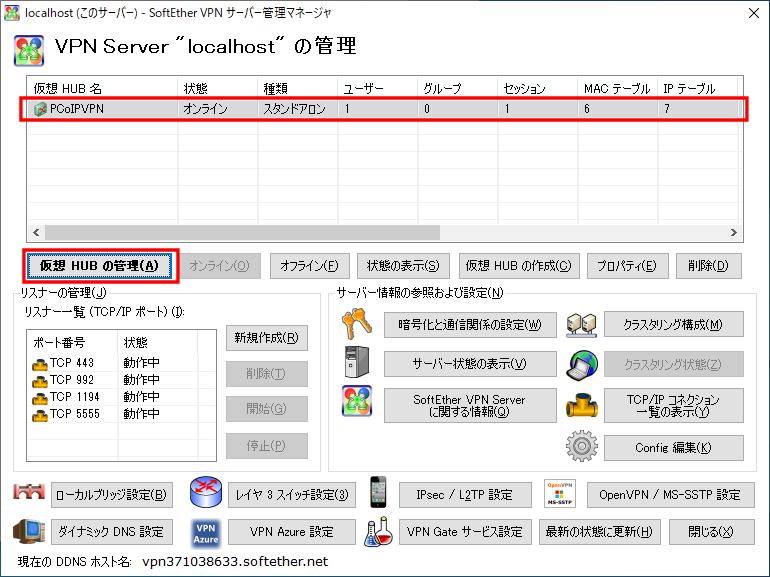

Softether VPNサーバー管理マネージャ」を起動して、「接続」をクリックします。

仮想HUBを選択して「仮想HUBの管理」をクリックします。

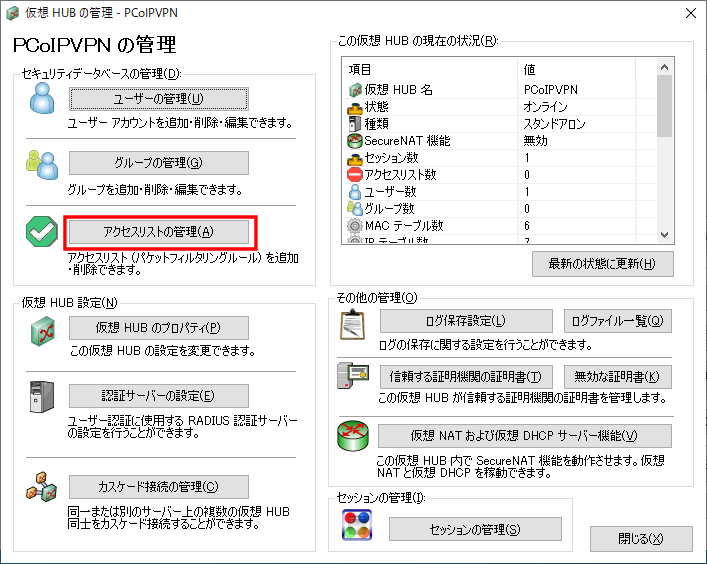

「アクセスリストの管理」をクリックします。

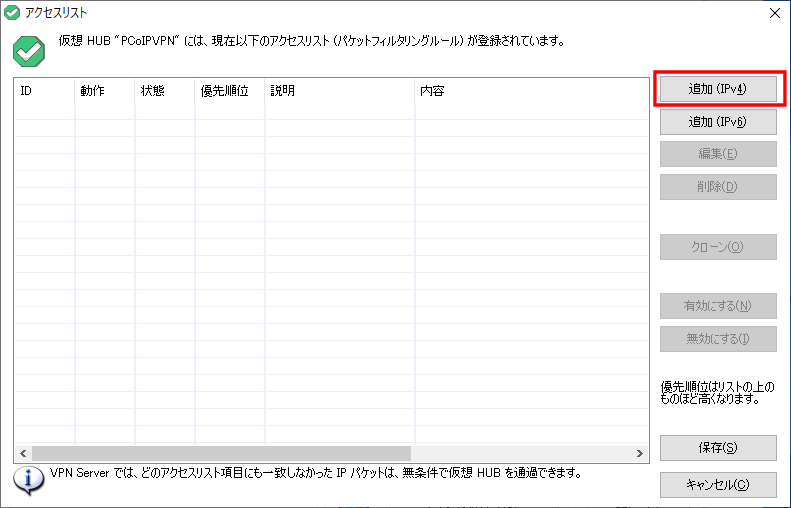

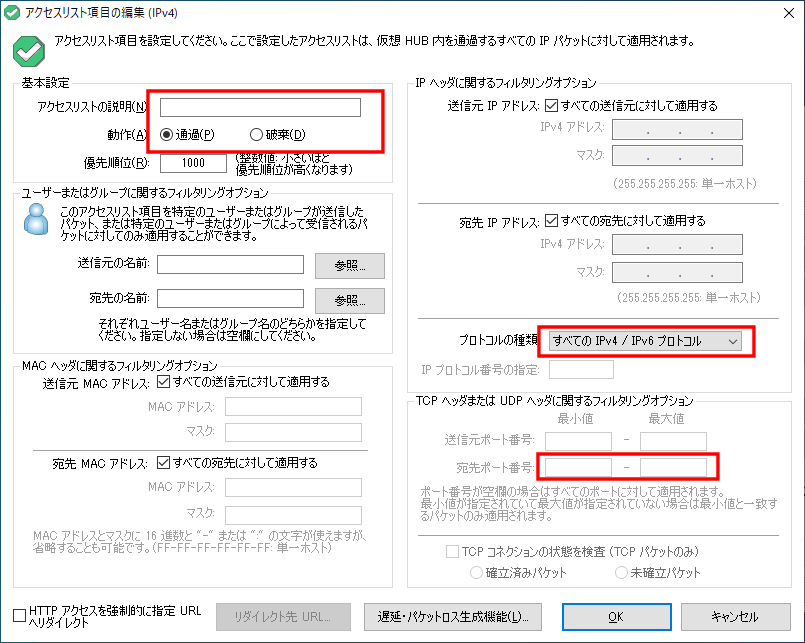

「追加」をクリックして、新しいフィルターを追加します。

今回は通過させるパケットの種類を指定したアクセスリストを作成しますが、それ以外にIPアドレスやMACアドレスでの制限も出来ます。

これらを組み合わせれば、かなり強力なフィルタが作成可能ですが、それらに関しては割愛します。

フィルタの作成が終わったら「保存」して終了します。

設定を解説していきます。

フィルタは優先順位の小さい方から適用されていきます。

ID 1

アクセスリストの説明 DHCP

動作 通過

プロトコルの種類 IPv4 UDP

フィルタリングオプション

送信元ポート 空白

宛先ポート 67-68

説明

こちらはクライアントのIPアドレスの取得に社内のDHCPを使用している場合に設定します。

ID 2

アクセスリストの説明 PCoIP60443TCP

動作 通過

プロトコルの種類 IPv4 TCP

フィルタリングオプション

送信元ポート 空白

宛先ポート 60443

説明

こちらはCloud Access Connectorのコネクションマネージャーに接続するためのポートです。

Cloud Access Connectorを使っている時点でVPNは不要と思われるかもしれませんが、ホストカードを使用している環境で、CACをコネクションブローカーとして使用する場合には必要です。ダイレクトアクセスの場合は無くても問題ありません。

ID 3

アクセスリストの説明 PCoIP443TCP

動作 通過

プロトコルの種類 IPv4 TCP

フィルタリングオプション

送信元ポート 空白

宛先ポート 443

説明

PCoIPのクライアントとAgentが通信を開始するときに使用します。

ID 4

アクセスリストの説明 PCoIP4172TCP

動作 通過

プロトコルの種類 IPv4 TCP

フィルタリングオプション

送信元ポート 空白

宛先ポート 4172

説明

PCoIPのクライアントとAgentがセッションを確立するために使用します。

ID 5

アクセスリストの説明 PCoIP4172UDP

動作 通過

プロトコルの種類 IPv4 UDP

フィルタリングオプション

送信元ポート 空白

宛先ポート 4172

説明

PCoIPのクライアントとAgentがデーターを転送するために使用します。

ここからは、返信用(クライアントから見て)のフィルタリングになります。

返信用のポートは固定ではないので、特定のIPアドレスから出るパケットは全て通過させます。

一応、社内は安全という前提でゆるゆるフィルターにしていますので、心配な方は色々組み合わせたアクセスリストを作成して外へ出て行くパケットを減らしてください。

台数が多い場合はネットワークアドレス単位での指定をすると楽です。

ID6

アクセスリストの説明 CAC

動作 通過

IPヘッダに関するフィルタリングオプション

IPアドレス 192.168.0.xx

ネットマスク 255.255.255.255

説明

Cloud Access Connectorのコネクションマネージャーから送信されるパケットを通過させます。

Cloud Access Connectorはローカル環境においては、コネクションマネージャーとしてだけ働きますので、接続先のUPアドレスをPCoIPクライアントに渡した後は特に何もしません。

これ以降、PCoIPクライアントは受け取ったIPドレスを使ってAgentと直接通信をします。

ID 7

アクセスリストの説明 Agent1

動作 通過

IPヘッダに関するフィルタリングオプション

IPアドレス 192.168.0.1

ネットマスク 255.255.255.255

説明

Agent側から出るパケット(セッションネゴシエーション(TCP)、データ送信(UDP))を通過させます。

ID8

アクセスリストの説明 IPv4破棄

動作 破棄

説明 指定したアクセスリスト以外の全てのIPv4パケットを破棄します。

ID9

アクセスリストの説明 IPv6破棄

動作 破棄

説明 指定したアクセスリスト以外の全てのIPv6パケットを破棄します。

以上でアクセスリストの設定は完了です。

次はクライアントの設定をします。